Téměř dva miliony vozů Tesla, které jsou dnes na silnicích, jsou náchylné k lehkému útoku ze strany zlodějů.

Bezpečnostní výzkumník úspěšně zneužil zranitelnost. Ta mu umožnila nejen odemknout vůz Tesla, ale také odjet, aniž by se musel dotknout některého z klíčů od vozu.

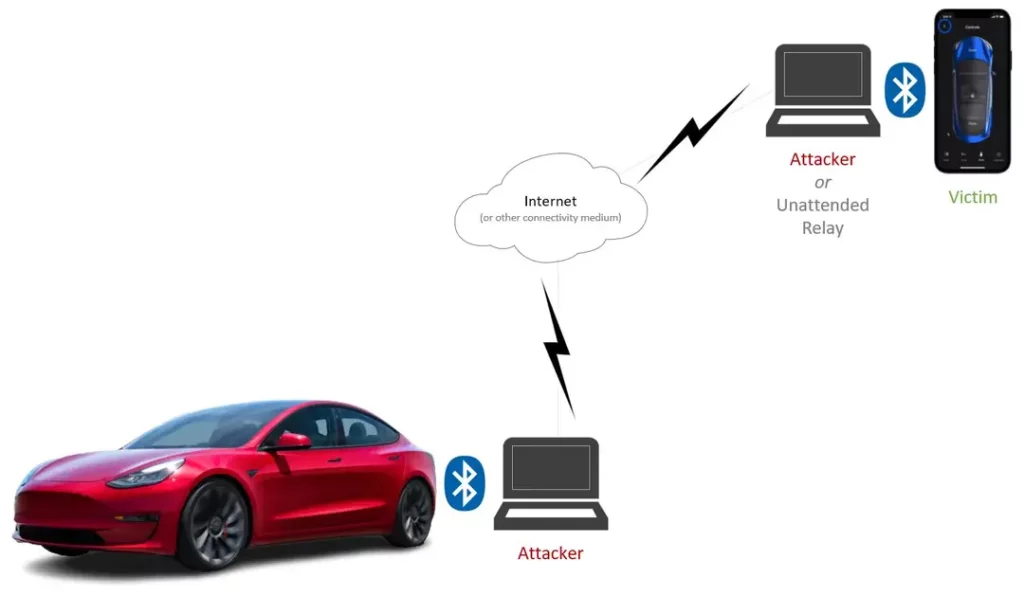

Na videu sdíleném s agenturou Reuters Sultan Qasim Khan, výzkumník z kyberbezpečnostní společnosti NCC Group, předvádí útok na Tesle Model Y z roku 2021. Jeho veřejné zveřejnění také uvádí, že zranitelnost úspěšně použijete i na Tesle Model 3 z roku 2020. Pomocí reléového zařízení připojeného k notebooku může zloděj bezdrátově překlenout mezeru mezi vozem a telefonem oběti a oklamat vozidlo, aby si myslelo, že telefon je v dosahu vozidla, i když může být vzdálen stovky metrů (nebo dokonce kilometrů).

Pokud vám tento způsob útoku připadá povědomý, není to náhoda. Automobily, které používají klíčenky s autentizací pomocí klouzavého kódu, jsou náchylné k útokům typu relay podobným tomu, který využil Khan. V případě tradiční klíčenky dvojice zlodějů rozšíří signály pasivního bezklíčového vstupu do vozidla na druhé zařízení v dosahu skutečného klíče. Tento útok založený na technologii Bluetooth Low Energy (BLE) však může provozovat dvojice zlodějů. Nebo také někdo, kdo umístí malé relé připojené k internetu na místo, kam majitel určitě půjde, například do kavárny. Jakmile je nic netušící majitel v dosahu relé, trvá to podle Khana jen několik sekund – 10 sekund – a zloděj s vozem odjede.

Zloději to umí

S útoky pomocí relé jsme se již setkali v mnoha případech krádeží automobilů po celé zemi. Tento nový vektor útoku podobně využívá prodloužení dosahu k oklamání vozidla Tesla, aby si myslelo, že telefon nebo klíčenka jsou v dosahu. Tento konkrétní útok se však spíše než na tradiční klíčenku od vozidla zaměřuje na mobilní telefon oběti. Nebo na klíčenky Tesla s podporou technologie BLE, které využívají stejnou komunikační technologii jako telefon.

Konkrétní provedený útok vychází z inherentní zranitelnosti protokolu BLE. Tento protokol Tesla používá pro svůj telefon jako klíč a jeho ovladače pro Model 3 a Model Y. To znamená, že Tesly jsou sice zranitelné vůči vektoru útoku, ale zdaleka nejsou jediným cílem. Postiženy jsou také inteligentní zámky v obytných budovách nebo téměř všechna připojená zařízení, která používají BLE jako metodu detekce blízkosti zařízení. Což je něco, k čemu podle NCC nebyl protokol nikdy navržen.

„Systémy, na které se lidé spoléhají při ochraně svých aut, domovů a soukromých dat, používají mechanismy bezdotykového ověřování Bluetooth, které lze snadno prolomit pomocí levného hotového hardwaru“. Uvedla skupina NCC ve svém prohlášení pro agenturu Reuters. „Tento výzkum ilustruje nebezpečí používání technologií z jiných důvodů, než je jejich zamýšlený účel. Zejména pokud se jedná o bezpečnostní otázky.“

Možná ještě více znepokojující je, že se jedná o útok na komunikační protokol. Nikoli o konkrétní chybu v operačním systému vozidla. Jakékoli vozidlo, které používá BLE pro telefon jako klíč (jako některá vozidla Ford a Lincoln), je pravděpodobně náchylné k útoku. Teoreticky by tento typ útoku mohl být úspěšný i proti společnostem, které pro funkci phone-as-a-key používají komunikaci v blízkém poli (NFC), jako jsou BMW, Hyundai a Kia, ačkoli to zatím nebylo prokázáno, navíc by se musel lišit hardware a vektor útoku, aby bylo možné takový útok na NFC provést.

Co na to Tesla?

Společnost Tesla v roce 2018 představila funkci „PIN-to-drive“, která po aktivaci funguje jako vícefaktorová bezpečnostní vrstva zabraňující krádeži. Takže i kdyby byl tento útok proveden na nic netušící oběť ve volné přírodě, útočník by stejně musel znát jedinečný kód PIN vozidla, aby mohl odjet s jeho vozidlem. Je zřejmé, že tento útok nechrání před odemknutím vozidla. Pravděpodobně není jednodušší než prosté rozbití a odcizení (i když je jistě skrytější).

Zdroje: The Drive, TowPoint